反击ARP断网攻击者:实用策略与步骤

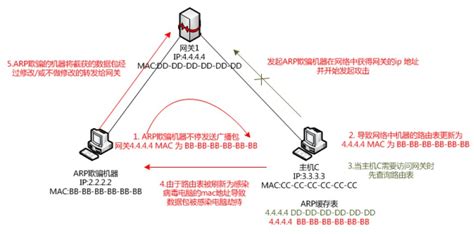

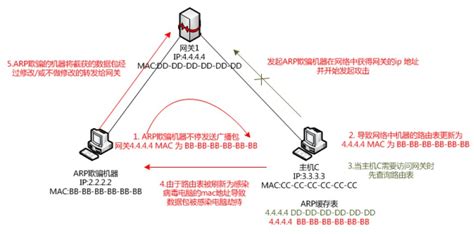

在面对ARP断网攻击时,网络安全成为了一个亟需解决的重要议题。ARP(Address Resolution Protocol)攻击,尤其是断网攻击,通过伪造ARP数据包来欺骗局域网内的设备,使其将攻击者的MAC地址与网关或其他设备的IP地址绑定,从而截获、篡改或阻断网络通信。为了保护网络环境的安全与稳定,必须采取有效的反击措施。

首先,了解ARP断网攻击的基本原理是反击的第一步。ARP协议在局域网中负责将IP地址解析为MAC地址,实现网络通信。然而,攻击者会利用ARP协议的这一特性,发送伪造的ARP响应包,使目标设备更新其ARP缓存,将攻击者的MAC地址与网关IP地址或其他关键设备的IP地址绑定。这样,攻击者就能够监听、篡改甚至阻断网络通信,导致网络不稳定,甚至造成数据泄露。

一旦确认网络遭受了ARP断网攻击,应立即采取行动进行反击。以下是一套详细的反击策略,旨在识别攻击源、切断攻击路径、恢复网络通信,并加强防御措施以防止未来再次遭受攻击。

一、诊断与定位

1. 检查ARP缓存

使用网络命令(如`arp -a`)查看本地设备的ARP缓存表,检查是否存在异常的MAC地址与IP地址绑定。如果发现与网关或其他关键设备IP地址绑定的MAC地址不是预期的MAC地址,则可能是ARP攻击的迹象。

2. 网络监控与分析

使用网络监控工具(如Wireshark)捕获和分析网络流量。关注ARP请求和响应数据包,特别是那些来自未知或异常MAC地址的ARP响应包。通过数据包分析,可以进一步确认ARP攻击的存在,并尝试定位攻击源。

3. 日志审查

检查网络设备(如交换机、路由器)的日志文件,寻找与ARP攻击相关的异常记录。这些日志可能包含攻击者的MAC地址、IP地址以及攻击发生的时间等关键信息。

二、隔离与阻断

1. MAC地址绑定

在确认攻击源后,可以在网络设备上实施MAC地址绑定策略。将合法设备的MAC地址与其IP地址绑定在交换机端口上,防止攻击者通过伪造ARP数据包来欺骗网络设备。

2. 静态ARP表

在关键设备上配置静态ARP表,将合法设备的IP地址与MAC地址进行静态绑定。这样可以确保即使网络中存在ARP攻击,设备也不会更新其ARP缓存中的错误条目。

3. VLAN划分

通过VLAN(虚拟局域网)划分来隔离不同部门或功能区的网络设备。这可以限制ARP攻击在网络中的传播范围,降低攻击对网络整体的影响。

4. ACL配置

在网络设备上配置访问控制列表(ACL),限制ARP数据包的传播。特别是,可以配置ACL来阻止来自未知或异常MAC地址的ARP请求和响应数据包。

三、恢复与重建

1. 清除ARP缓存

在确认ARP攻击已被隔离和阻断后,应清除受影响设备的ARP缓存。这可以通过重启设备或使用网络命令(如`arp -d *`)来完成。清除ARP缓存可以确保设备使用正确的ARP表进行网络通信。

2. 重新配置网络设备

在清除ARP缓存后,需要重新配置网络设备以确保其安全性和稳定性。这包括检查并更新网络设备的配置设置、重新配置VLAN和ACL等。

3. 更新安全策略

针对ARP攻击暴露出的安全漏洞,应更新网络的安全策略。这包括加强网络设备的访问控制、实施定期的网络监控和日志审查、以及提高员工对网络安全的意识和培训等。

四、预防与加固

1. 使用ARP防护软件

部署ARP防护软件来监控和保护网络免受ARP攻击。这些软件通常能够自动识别并阻断ARP欺骗行为,并提供详细的攻击日志和分析报告。

2. 启用端口安全功能

在交换机上启用端口安全功能,如端口绑定、MAC地址限制和动态ARP检测(DAI)等。这些功能可以限制连接到交换机的设备数量,防止未经授权的设备接入网络,并降低ARP攻击的风险。

3. 定期网络审计

定期进行网络审计和风险评估,检查网络设备的安全性、配置的正确性以及安全策略的执行情况。这有助于及时发现并修复潜在的安全漏洞,提高网络的整体安全性。

4. 加强员工培训

加强对员工的网络安全培训,提高他们对ARP攻击等网络安全威胁的认识和防范能力。培训内容可以包括ARP攻击的原理、识别方法、防御措施以及应急响应流程等。

5. 备份与恢复计划

制定并定期更新网络备份与恢复计划。在遭受ARP攻击或其他网络安全事件时,能够迅速恢复网络正常运行,减少损失和影响。

综上所述,面对ARP断网攻击,必须采取综合的反击策略来识别攻击源、切断攻击路径、恢复网络通信,并加强防御措施以防止未来再次遭受攻击。通过诊断与定位、隔离与阻断、恢复与重建以及预防与加固等措施的实施,可以有效地提高网络的安全性、稳定性和可靠性。

- 上一篇: 趣味折纸:轻松学会灯笼折法

- 下一篇: LOL新赛季EZ打野高效天赋与符文配置指南

-

360 ARP防火墙运行机制详解资讯攻略03-23

360 ARP防火墙运行机制详解资讯攻略03-23 -

ARP病毒解析资讯攻略03-30

ARP病毒解析资讯攻略03-30 -

艾尔之光深度解析:职业加点策略与最优加点顺序指南资讯攻略11-25

艾尔之光深度解析:职业加点策略与最优加点顺序指南资讯攻略11-25 -

揭秘:电脑频繁自动断网的背后真相及常见原因解析资讯攻略04-19

揭秘:电脑频繁自动断网的背后真相及常见原因解析资讯攻略04-19 -

火炬之光2:狂战士终极加点与技能配置图解攻略大揭秘资讯攻略11-09

火炬之光2:狂战士终极加点与技能配置图解攻略大揭秘资讯攻略11-09 -

如何解决12306验证码总是出错的问题资讯攻略12-05

如何解决12306验证码总是出错的问题资讯攻略12-05